サイバー犯罪は巨大なビジネスです。サイバーセキュリティのウェブサイトコンパリテック社の2023年の調査によると、サイバー犯罪の被害者が被る年間コストは全世界で7,140億ドル(米ドル)を超えています。サイバー犯罪の15%しか報告されていないと推定されているため、実際の被害額はおそらく年間5兆ドル以上ということになります。

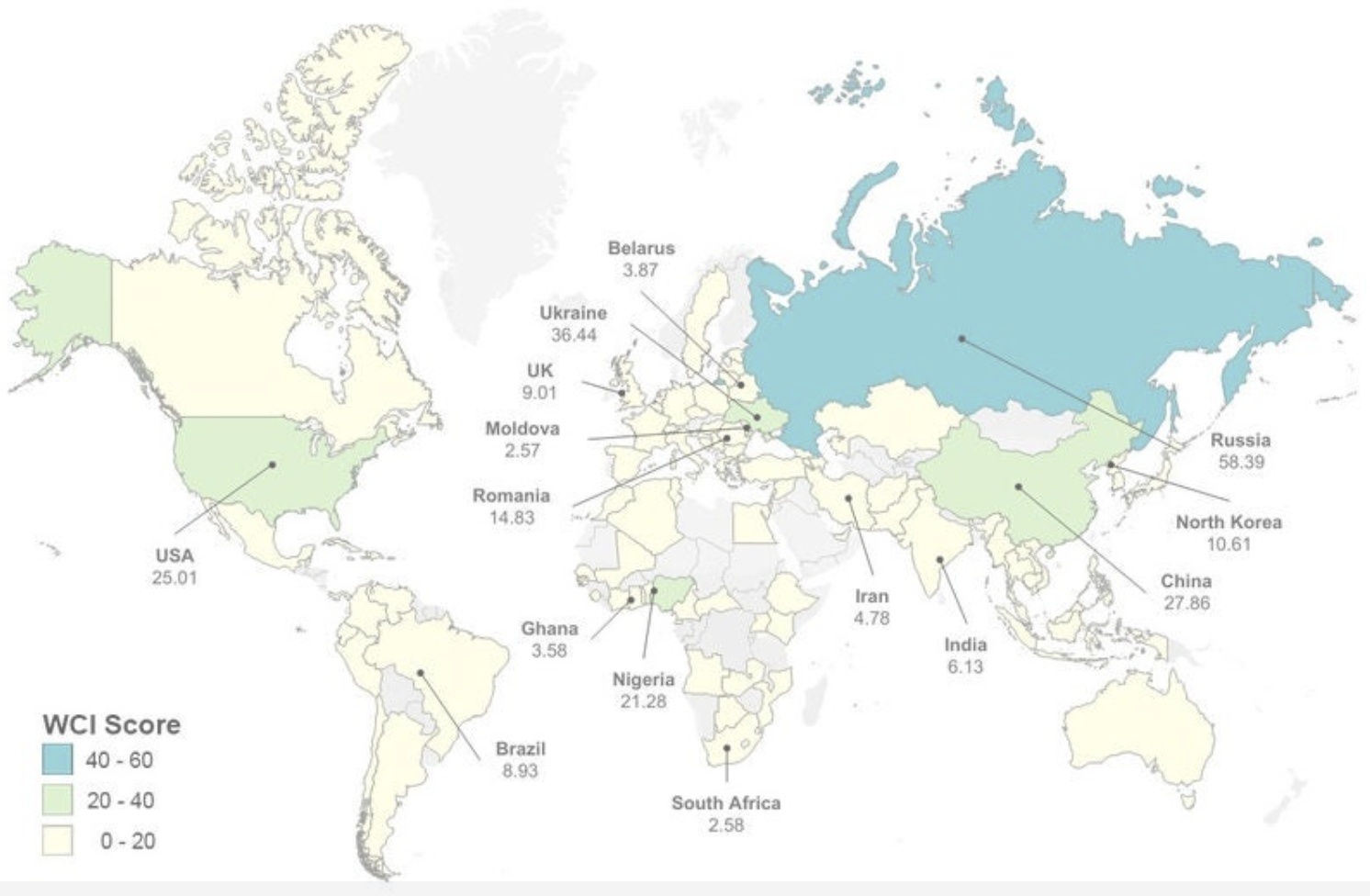

オックスフォード大学の研究者が発表した新しいサイバー犯罪インデックスによると、中国、ロシア、ウクライナ、アメリカ、ルーマニア、ナイジェリアの6カ国が軒並みサイバー犯罪の発生源トップ10にランクインしています(特に日本にとって脅威となる北朝鮮もこのリスト内における危険度が上昇しています)。

図1サイバー犯罪インデックス(出典:オックスフォード大学)

コンパリテック社の調査によると、日本は2021年に81,393件(人口10万人当たり10件)しか報告されておらず、表面的には最悪の事態を免れたように見えます。対照的に、オーストラリアでは506,667件が報告されており、人口10万人あたり287件に相当します。

図2:国別のサイバー犯罪率、推定被害数、推定損失額(出典: コンパリテック社)

慰めになるどころか、この統計は心配の種でしかありません。この統計は、日本の被害者に対するサイバー犯罪の大半が報告されていない、あるいは発見されていないことを示唆していると思われるからです。これまでは言葉の壁が、外国を拠点とする攻撃者が日本の政府、企業、個人を標的にすることに何らかの阻害要因となっていた可能性がありますが、犯罪者や敵対国家が新たな機会を追求するにつれて、この状況は確実に変化しつつあります。国内ブランドや金融システムに対する信頼度が極めて高い日本は、格好の標的であり、ごく近い将来、間違いなく攻撃レベルが高まると考えられます。

過去数十年の伝統的なサイバーセキュリティは、ファイアウォール、アンチウイルス、その他の「総当たり」による侵入ベクトルとの戦いに重点を置いてきました。しかし、最近では、技術的攻撃や総当たり攻撃ではなく、ソーシャル・エンジニアリングがほとんどのユーザーにとって最も深刻な脅威となっています。ソーシャル・エンジニアリングとは、被害者を騙して情報を吐かせ、悪質な攻撃者が保護されたシステムにアクセスできるようにするものです。ソーシャル・エンジニアリングは、日々巧妙になっているのです。

しかしながら、サイバー攻撃が大成功を収めるためには、とてつもなく複雑である必要はありません。以下では、すでに多くの国で大混乱を引き起こしている手口の一例、「MFAバイパス」を紹介します。また、このような攻撃の被害に遭わないための簡単なテクニックもご紹介します。

多要素認証 (MFA)

多要素認証(または 「MFA」)は、システムへの安全なアクセスを作成する非常に一般的で強力な方法です。因みに弊社 の コンプライアンス・ステーション® は、MFA に代わる「パスワードレスログイン」を使用しています。

例:オンラインバンキング

多くの銀行システムはMFAを使用しています。そのプロセスは通常次のようなものです:

- 銀行のウェブページにアクセスし、ログインページを開く。

2. ユーザー名とパスワードを入力

3. 銀行はユーザーのスマートフォンにパスコードを送信し、ユーザーに入力を求める。このパスコードは、SMSのテキストメッセージ、電子メール、Microsoft Authenticatorのようなアプリ上のコード、あるいは銀行が提供する専用デバイス上のPINである。

4. 利用者はパスコードを入手し、銀行のウェブサイト・アプリに入力する。

5. ユーザーは安全にログインできる。

図3:Apple社のアプリストア上にあるマイクロソフト社の認証アプリ

MFAの原理は、ユーザー名とパスワードによるログインに加え、さらなるセキュリティ層を追加することです。ユーザー名は推測されやすかったり、複数のアカウントにまたがって使用されていたりすることが多く(例えば、ユーザー名としてメールアドレスを使用)、また、最近ではパスワードの大規模な漏洩が数多く発生しています(「RockYou2024」として知られる最新の漏洩事故については、こちらの記事(英文)をご参照ください)。

生体認証やその他のセキュリティで保護された別のデバイスにパスコードを設定すれば、遠隔地のハッカーが銀行のウェブサイトに侵入できる可能性は大幅に低くなります。

MFA バイパス

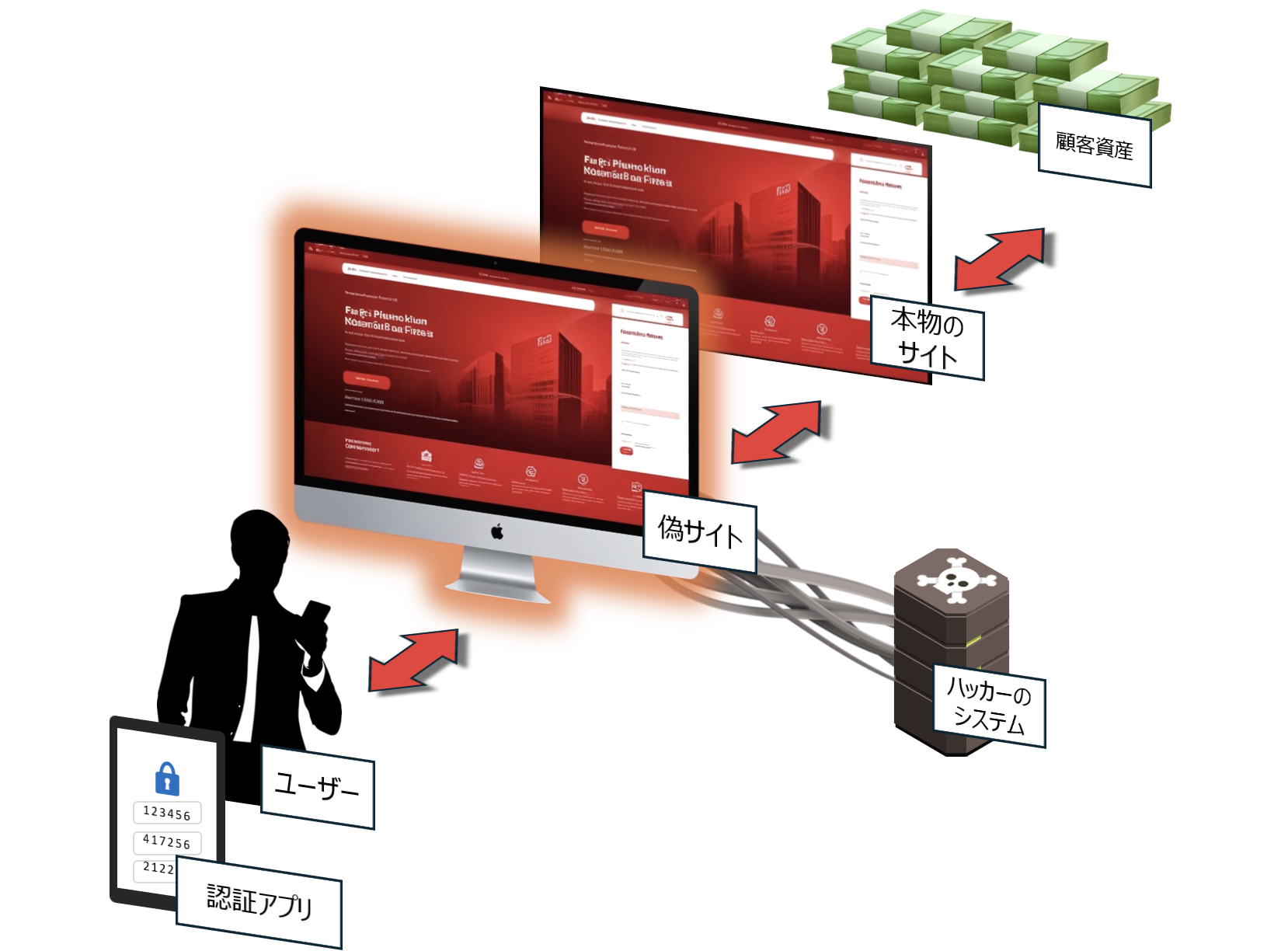

しかし、被害者が間違ったウェブサイトのリンクをクリックするだけで、この種のMFAによる保護を完全に解除するエレガントなハッキングがあるのです。

その方法を紹介します:

- ハッカーはCTA(「行動喚起」)メール、SMS、QRコード、WhatsAppメッセージなどを作成する。

2. このメッセージは一見正当なものであり、表向き正当な理由で銀行のシステムにログインするようユーザーに要求する。このようなメッセージは、銀行のサイバーセキュリティ・チームからの発信を装い、不正と思われるオンライン・バンキング・システムのトランザクションを確認するよう顧客に求めることもある。

3. ユーザーがリンクをクリックすると、銀行のログイン・ページと同じように見えるページが表示される。

4. ユーザーはユーザー名とパスワードを使って偽のページにログインする。

5. 偽のページはユーザー名とパスワードを銀行の本物のウェブページに送信し、銀行はパスコードの入力に応じる。

6. 偽のページはユーザーにMFAアプリからのコードを要求する。

7. ユーザーはMFAアプリにアクセスし、コードを読み取り、フォームに入力する。

8. 偽のウェブサイトはこのコードを本物の銀行のウェブサイトに渡す。

...これでハッカーは侵入できてしまいます。ハッカーは被害者のバンキング・アプリで、大金を暗号通貨やその他の外部送金先に送金するなど、好き勝手に操作できるようになりました。

図4:ユーザーの認証データを傍受する偽のウェブサイトを使用した MFA バイパスの例。

偽のドメインを登録し、正規なウェブサイトをダウンロードし、パススルーとして機能するように修正し、偽のURLで再ステージするのは比較的簡単です。

これは机上の空論ではなく、サイバー犯罪者によって今まさに世界中で悪用されています。

安全の確保 – ベストプラクティス

サイバー脅威がますます高度化しているため、オンラインでサイバー犯罪から完全に身を守ることは不可能ですが、自分自身を守るための基本的な手順はあります。ここでは、MFAバイパスを回避するためのいくつかの事例を紹介します:

- メールに記載されているCTA(行動喚起)のURLは、(できればクリックする前に)実際のURLと全く同じであること、そして(httpではなく)httpsを使用していることを確認してください。

図5:大手オンラインバンクの正式なサイトと偽サイトの例

パッと見て違いがわかるでしょうか?

- 偽のURLには有効なセキュリティ証明書がないことが多いので、疑わしい場合はURLの南京錠型のアイコンをクリックしてください。アイコンがない場合は、そのウェブサイトを信用しないでください。また、南京錠をクリックすると、サイトのセキュリティ情報が表示されます。

URLの南京錠はあなたの味方です

- ベストプラクティス: たとえメッセージが正当なものであったとしても、ログイン保護されたシステムへのEメールリンクはクリックしないこと。銀行や政府からCTAメッセージを受け取った場合は、ブラウザで直接そのウェブサイトにアクセスすることができます。

注:CDLバッチアップロードシステムは、バッチ管理ページへのリンクを記載したEメールをユーザーに送信します。このリンクを無効にすることもできます。

- メール内のCTAリンク(例:有名小売店の特別割引セール)をクリックした場合、ランディングページからサイトのログインセクションに遷移しないでください。前のポイントに従って、新しいウィンドウを開き、最初から直接ログインしてください。

- ベンダーのウェブサイトにクレジットカード情報を保存しない。PayPal、Google Pay、ApplePayなどのシステムを利用するか、クレジットカードを入力しなければならない場合は、可能な限り「このカードを保存する」オプションのチェックを外しておくこと。購入のたびにクレジットカードを入力するために30秒余分にかかる時間は、サイバー窃盗団にオンラインストアのアカウントを自由に支配されるリスクよりはるかにましです。

- 口座から引き出せる1日の限度額を確認し、通常必要な金額(例:300,000円)以下に抑えましょう。この金額は、通常、大きな取引の場合は簡単に増やすことができ、取引が完了したら、安全な金額まで再び下げることができます。

日本を標的として狙ったサイバー犯罪は、先進国の他の地域と比べればまだ低率であることは間違いありませんが、日本はサイバー犯罪者にとって間違いなく「成長市場」と見なされます。より多くのサービスがオンライン化される中、「実際的な警戒」の方針を採用することで、今後にお役立て頂ければと思います。

著者のご紹介

ウオリック・マセウス

ウオリック・マセウス(Warwick Matthews)

最高技術責任者 兼 最高データ責任者

複雑なグローバルデータ、多言語MDM、アイデンティティ解決、「データサプライチェーン」システムの設計、構築、管理において15年以上の専門知識を有し、最高クラスの新システムの構築やサードパーティプラットフォームの統合に従事。 また、最近では大手企業の同意・プライバシー体制の構築にも携わっている。

米国、カナダ、オーストラリア、日本でデータチームを率いた経験があり、 最近では、ロブロー・カンパニーズ・リミテッド(カナダ最大の小売グループ)および米国ナショナル・フットボール・リーグ(NFL)のアイデンティティ・データチームのリーダーとして従事。

アジア言語におけるビジネスIDデータ検証、言語間のヒューリスティック翻字解析、非構造化データのキュレーション、ビジネスから地理のIDデータ検証など、いくつかの分野における特許の共同保有者でもある。