平素よりお世話になっております。「CDLブログ第51号」をお届けします。

先月ニュースを騒がせた、レバノンで起きたポケベル爆発事件についてご存じの方も多いかと思います。今週はその事件を振り返りつつ、コンプライアンスの観点から取り組むべき日本企業の対応について解説します。

目次

レバノンの爆発事件の概要

はじめに、現時点におけるできるだけ信頼性の高い情報ソースに基づき、今回の爆発事件の概要を整理します。 テロ活動や軍事作戦に関する情報は限られた範囲で公開されていることから、不完全な現状整理となる可能性がある点にご留意ください。

ポケベルを使用していた背景

そもそもなぜ親イラン民兵組織ヒズボラは、ポケベルのようなローテクの通信機器を使っていたのでしょうか。アラブ圏では数年前から「イスラエル軍が携帯電話をハッキングして遠隔でマイクやカメラを作動させる他、通信を傍受させる技術を保有している」という噂が流れていました。そのため、ヒズボラ最高指導者のハサン・ナスララ師は2024年7月、ヒズボラ部隊に対して携帯電話の使用の全面的な禁止を命じました。これにより、ポケベルや無線機の普及が一気に広まったとされています。

2回にわたって発生した事件

ヒズボラのメンバーが所持する通信機器は、特定のメッセージを受信した際に爆発するようイスラエルによってセットされていたとされており、一般人にまで甚大な被害が及んだ前代未聞の事件でした。

|

発生日

|

場所

|

事件の被害

|

通信機器のメーカー

|

|

9月17日

|

レバノン各地

|

ポケベルが一斉に爆発

37人が死亡、3,400人以上が怪我

|

台湾の「ゴールド・アポロ」

→ライセンス供与先であるハンガリーの「BACコンサルティング」が関与した疑い

|

|

9月18日

|

レバノンの首都ベイルートなど

|

無線機が相次いで爆発

25人以上が死亡、608人が怪我

|

日本の「アイコム」

→イスラエル関係者による模造品もしくは出荷後に加工された疑い

|

国際法では、通信機器をはじめとする危険性のない様相を装った仕掛け爆弾の使用は禁じられています。また、ヒズボラのメンバーが爆発のタイミングで偶然いた場所(自宅、路上、飲食店等)には罪のない民間人が多数居合わせており、これは国際法で禁じられている無差別攻撃に該当します。

ポケベル/無線機の製造/流通経路

事件について、より分かりやすく分解して説明します。

爆発するポケベルを仕入れた手口

イギリスのテレグラフ紙の報道によると、ポケベルに爆発物を仕込むまでの一連の流れは次のとおりとされています。

<ポケベルにおけるテロの流れ>

- ヒズボラが、レバノン等のメンバー向けに数千台のポケベルを注文

- 注文したという情報を検知したイスラエル工作員がサプライチェーンのどこかでポケベルを押収

- 各通信機器に爆発物をセット/加工

- 加工されたポケベルがヒズボラに届けられ、メンバーに配布

ポイントは2の「サプライチェーンのどこかでポケベルを押収したこと」です。イスラエルは、一体どのようにサプライチェーンに対して攻撃をしかけたのでしょうか。各報道をまとめると、長年にわたって緻密に準備してきたイスラエルの巧妙な手口が浮かび上がってきます。

ポケベルの製造・流通に関するプレーヤーの整理

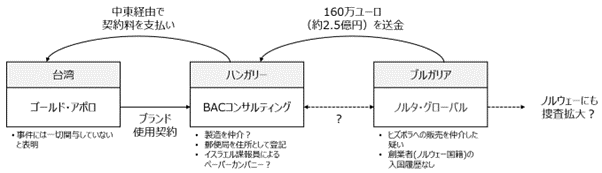

9月17日に爆発したポケベルは台湾メーカー「ゴールド・アポロ」社の商標がついているものの、同社広報によると事件には一切関与しておらず、製造したのはハンガリーの「BACコンサルティング」だと説明しています。このBACコンサルティングの挙動として、不審な点がいくつかあります。

一つは、ブランド使用契約に係る費用をゴールド・アポロ社に対して支払う際に、その必要性/妥当性がないにも関わらず中東を経由して契約料を送金していたことです。

次に、登記上の住所にはハンガリーの首都ブダペストにある小さな郵便局があるのみということです。ハンガリー政府は、「同社はただの仲介企業であり、ハンガリー国内に製造拠点はない」と説明しています。

一部報道によると同社はイスラエルのフロント企業だとしており、その実態に関するさらなる捜査が期待されます。最後に、ブルガリアの「ノルタ・グローバル」から160万ユーロ(約2.5億円)の送金を受けており、この取引が今回の事件で使われたポケベルの製造/販売に関連するものであったのではないかと思われています。

(備考)各報道に基づき、CDL作成

最後に名前の挙がった「ノルタ・グローバル」についても不審な点があります。創業者はノルウェー国籍ですが、ブルガリアへの入国履歴はなく、現在行方不明とのことです。ノルウェー警察は9月26日に、このノルウェー系インド人(39)を国際手配したと発表しています。

爆発する無線機を仕入れた手口

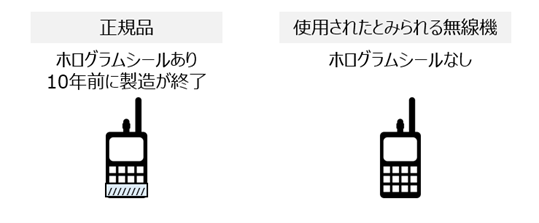

9月18日に爆発した無線機には日本メーカー「アイコム」のラベルが張られていました。しかし、同社は「偽造品防止のためのホログラムシールが貼られておらず、当社から出荷した製品か確認できない」と発表しています。

(備考)各報道に基づき、CDL作成

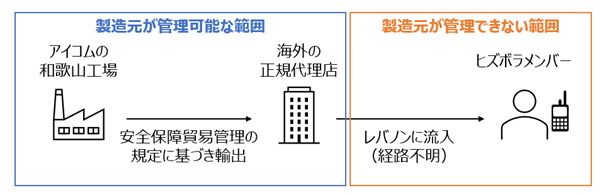

同社は経済産業省が定める安全保障貿易管理の規定に基づくプログラムを策定して、適切な輸出管理を行っております。各無線機には必ずシリアルナンバーが付与されており、製造してから正規代理店に納入されるまでの運送会社等を通じた手段/経路はシリアルナンバーに紐づく形で把握可能となっております。よって、下図における青色部分においては特定のユーザーを標的とした加工を施すことは考えにくいと思われます。今回爆発した無線機は下図のオレンジ色部分における流通/転売過程で加工が施されたか、あるいは同一型番の模造品である可能性が高いと考えられます。

(備考)各報道に基づき、CDL作成

国家の安全保障上の対応

日本の安全保障貿易管理は外国為替及び外国貿易法(外為法)に基づいて行われており、武器や軍事転用可能な物・技術に関する輸出規制が対象となっています。また、日本を含め各国とも国際的な標準に則った貿易管理制度を定めており、日本製品が国外で軍事転用される、あるいは日本に流入した製品が軍事転用されるリスクに対しては一定の効力が保たれていると考えられます。

なお、アメリカでは今回の事件に依らず以前より生活関連用品のIoT化に伴うサイバー攻撃への警戒を強めてきましたが、9月23日にバイデン政権は「コネクティッドカーにおいて中国・ロシアの部品・ソフトを使った車両の輸入・販売を禁止する」と発表しました。

今回の爆発事件のように軍事転用が想定されない製品が使用されたこと、製造/流入経路が不明瞭な製品が日常生活に紛れ込んでいたことは重大な脅威であり、日本においても貿易管理のより一層の強化を図る可能性は十分に考えられます。

日本企業のコンプライアンス管理上の対応

このテロ事件から、日本企業においてもコンプライアンス管理上で気を付けなければいけない点を検証していきます。

以下に業種別にリスクと対応について整理します。

メーカーや製造業におけるリスクと対応

メーカーや製造業は、特に今回の事件のようなサプライチェーンの不透明な部分に敏感になる必要があります。どのような視点で気を付けなければいけないか、またその対応策について紹介します。

I.サプライチェーンの複雑性と脆弱性

日本企業は多くの部品や製品を海外から調達しています。サプライチェーンが複雑であるほど、攻撃のリスクが高まります。特に、サプライヤーが多国籍である場合、どこか一つのリンクが攻撃されると全体に影響が及ぶ可能性があります。

<対応策>

I-a. リアルタイムでのサプライヤー監視システムの導入

企業は、サプライチェーン全体の透明性を確保するために、デジタル技術を活用してリアルタイムでのサプライヤー監視を導入することが求められます。例えば、ブロックチェーン技術を活用することで、各サプライヤーの取引履歴や製品のトラッキングを可視化し、不正や遅延が発生した場合に即座に把握できる仕組みが重要です。また、IoTセンサーを使い、製品の移動や保管状況をリアルタイムでモニタリングし、予期しない変化や不正な操作を検知することも有効です。

具体的な例:ある食品メーカーは、ブロックチェーン技術を使用して、原材料の出所や加工工程を追跡しています。このシステムによって、サプライチェーン上で不正な改変や品質問題が生じた場合、即座に検知して対処できるようになりました。

I-b. サプライヤーのリスク評価と再調査

新規サプライヤーを選定する際には、定期的にサプライヤーのリスク評価を実施し、信用力や過去の取引履歴を分析することが不可欠です。例えば、第三者の信用調査会社によるバックグラウンドチェックや、地元政府の規制状況を確認することで、サプライヤーがリスクのある国に所在していないか、違法な取引に関与していないかを把握します。

具体的な例:日本のある自動車メーカーでは、サプライヤーの財務状況や遵法状況を確認するために、定期的な財務報告やコンプライアンス調査を実施しています。この結果、リスクの高い取引先と契約を結ぶ前に問題を発見でき、将来的なトラブルを回避することに成功しています。

I-c. サイバーセキュリティの強化

サプライチェーンがデジタル化されるにつれて、サイバー攻撃のリスクも増加しています。特に、製造や物流システムがサイバー攻撃を受けると、企業全体の業務に深刻な影響を及ぼします。そのため、全ての取引先企業がサイバーセキュリティの基準を満たしていることを確認し、定期的にセキュリティ対策を更新することが重要です。

具体的な例:大手製造業は、取引先に対して定期的なセキュリティ監査を実施し、データ保護の体制や従業員のサイバーセキュリティ教育を義務付けています。これにより、サプライチェーン全体でサイバー攻撃のリスクを大幅に低減しています。

I-d. 代替サプライヤーの確保とBCP(事業継続計画)

サプライチェーンのどこか一つが途絶えた場合に備えて、代替サプライヤーを確保しておくことがリスク管理の重要なポイントです。また、BCP(事業継続計画)を整備し、供給停止やサプライチェーンの破壊が発生した際の代替手段を事前に定めておくことが重要です。

具体的な例:ある日本の製造企業は、コア部品を複数のサプライヤーから調達できる体制を整え、主要なサプライヤーが災害やトラブルに見舞われても、他の供給元からの代替調達で事業を継続できるように準備しています。

Ⅱ.偽造品や模造品のリスク

ヒズボラの事件では、偽造品やダミー企業が関与していた可能性が指摘されています。日本企業も、偽造品や模造品がサプライチェーンに混入するリスクに直面しています。これにより、品質問題や安全性のリスクが生じる可能性があります。

<対応策>

Ⅱ-a. 製品のトラッキングシステムの強化

偽造品や模造品の混入を防ぐために、サプライチェーン全体で製品のトラッキングシステムを導入し、製品の移動状況や生産工程をリアルタイムで確認できる仕組みを構築します。これには、製造元から最終顧客に至るまで、製品がどのように流通しているかを追跡できるシステムが有効です。例えば、ブロックチェーン技術を利用することで、すべてのトランザクションが改ざん不可能な形で記録され、製品が正規の経路で供給されているかを検証できます。

Ⅱ-b. 認証技術の導入

ホログラムシールやQRコード、RFIDタグなどを利用して製品の正規性を確認する仕組みを整えることが有効です。特に、重要部品や高価な製品においては、これらの認証技術を活用することで、製品が正規ルートを通過しているか確認しやすくなります。さらに、顧客が製品の真贋を確認できるスマートフォンアプリを提供することで、ユーザー自身も偽造品のリスクを軽減することができます。

Ⅱ-c. サプライヤーとの協力強化

サプライヤーとの緊密な協力関係を築き、供給元の正当性を確保するための共同監査や定期的な検証を行います。特に、サプライヤーが多国籍にわたる場合、各国の規制を遵守しているか、そして過去の信頼性に問題がないかを徹底的に確認する必要があります。協力体制を強化することで、偽造品が混入するリスクを低減できます。

Ⅱ-d. AIとデータ分析の活用

偽造品の発見や防止にAI技術やビッグデータを活用することも効果的です。AIを使用して、サプライチェーン全体のデータをリアルタイムで分析し、異常な取引パターンやサプライヤーの行動を迅速に検出することで、偽造品が供給される前に対策を講じることが可能になります。

Ⅲ.サイバー攻撃のリスク

サプライチェーン攻撃は、サイバー攻撃の一環として行われることが多いです。日本企業も、サプライチェーン全体のサイバーセキュリティを強化する必要があります。特に、IoT機器や通信機器が攻撃対象となる可能性が高いです。

<対応策>

Ⅲ-a. サプライチェーン全体の脆弱性スキャンとセキュリティ監査の強化

サイバー攻撃の一環としてサプライチェーン全体を狙う場合、企業は自社のみならず、サプライヤーやパートナー企業のセキュリティ体制も監査する必要があります。特に、サプライチェーンに組み込まれる新たなパートナーやサービスプロバイダーに対しては、脆弱性スキャンやセキュリティ監査を導入することが効果的です。この監査には、システムのセキュリティ基準の遵守確認、脆弱性テストの実施、外部からのサイバー攻撃のシミュレーションなどが含まれます。

具体例:ある製造業では、新規サプライヤーと契約する際に、必ずセキュリティ監査を実施しており、サプライチェーン全体で一貫したセキュリティ基準を維持しています。これにより、脆弱なサプライヤーが攻撃対象になるリスクを低減しています。

Ⅲ-b. サプライヤーとのサイバーインシデント対応プロトコルの共有

サプライチェーン内でサイバー攻撃が発生した場合に迅速に対応するため、すべてのサプライヤーとインシデント対応プロトコルを共有することが重要です。このプロトコルには、攻撃が発生した際の即時報告手順、セキュリティパッチの適用方法、攻撃の被害を最小限に抑えるための対策が含まれます。さらに、サプライヤーとの協力を強化し、定期的なインシデント対応訓練を実施することで、いざというときに迅速な対応ができる体制を整えます。

具体例:大手企業は、定期的にサプライヤーとのインシデント対応訓練を実施しており、万が一の際にスムーズな情報共有と対応ができる仕組みを構築しています。

Ⅲ-c. 多層防御(Defense in Depth)の導入

サプライチェーンのセキュリティを強化するためには、多層防御(Defense in Depth)を導入し、攻撃が成功しても影響を最小限に抑える仕組みを整えることが重要です。多層防御は、ネットワーク、システム、データ、ユーザーアクセスなど、さまざまな層での防御を組み合わせたセキュリティ手法です。これにより、一箇所が突破されたとしても他の層で防御できるようになります。

具体例:ある日本のIoT製造企業では、ネットワーク防御に加えて、データ暗号化、アクセス権限の最小化、エンドポイント保護といった多層的な防御体制を整え、サイバー攻撃の影響を最小限に抑えることに成功しています。

Ⅲ-d. 自動化されたセキュリティアップデートの実施

サプライチェーン内のIoT機器や通信機器は、常に最新のセキュリティパッチが適用されている必要があります。しかし、サプライチェーン全体でのパッチ適用を手動で行うのは困難です。そのため、自動化されたセキュリティアップデートを導入することが推奨されます。これにより、セキュリティホールを早期に修正し、攻撃のリスクを低減することができます。

具体例:通信機器メーカーは、自社製品に自動アップデート機能を組み込み、エンドユーザーが意識しなくても常に最新のセキュリティパッチが適用される体制を整えています。

Ⅲ-e. AIを活用したサイバー攻撃の予測

AI(人工知能)を活用して、サイバー攻撃のパターンをリアルタイムで監視し、予測する技術も有効です。AIは、大量のデータを分析し、通常の取引や通信から逸脱した行動を早期に検知できます。これにより、攻撃が実行される前に異常を察知し、対策を講じることができます。

具体例:大手企業では、AIを用いてネットワーク上の異常な通信パターンを検出し、迅速に対応できる体制を整えています。これにより、サプライチェーン攻撃の前兆を早期に発見し、被害を最小限に抑えています。

金融機関としてのリスクと対応

リスクや対応策について、金融機関に落とし込んで考えてみます。

1. ライセンス供与先のチェックの重要性

金融機関として、特にサプライチェーンや関連する取引におけるライセンス供与先のチェックは非常に重要です。ライセンス供与先が信頼できるかどうかをしっかり確認することで、不正な取引やリスクの高い法人との関与を避けることができます。

金融機関の中でもライセンス供与がありうる業界は下記の通りとなります。

上記4つの業界ではライセンスを供与している相手に対して特に下記のような対応が必要となります。

-

リスクの特定:不正なライセンス供与先やフロント企業が関与することによって、意図しない形で違法行為に巻き込まれる可能性があります。例えば、国際的な制裁対象やテロ資金供与に関わる企業と取引することで、法的リスクが生じる恐れがあります。

-

デューデリジェンスの強化:KYC(Know Your Customer)の徹底はもちろん、ライセンス供与先に対してもデューデリジェンス(取引先調査)を行うことが求められます。取引相手が十分な規制順守体制を持っているか、事業内容が正当なものであるかの確認が必要です。

2. サプライチェーンにおける金融リスク

サプライチェーン全体の透明性が確保されていない場合、サプライヤーや関連企業が違法な取引に関与していたり、偽造品や模造品が流通している可能性があります。このようなリスクは、金融機関が資金を送金する際に特に注意を払うべきポイントです。

-

不正な資金の流入・流出:サプライチェーンの複雑性により、不正な資金の流入や流出が発生するリスクが高まります。特に、送金手段やその経路が不明瞭な場合、不正行為のリスクが増加します。金融機関は、サプライチェーンに関連する送金が正当なものであるかを確認する必要があります。

-

取引モニタリング:不審な取引が発生しないよう、金融機関は常に送金履歴や関連する取引データをモニタリングする必要があります。不正な入出金のパターンを早期に検出できる体制を整備することが重要です。

3. コンプライアンス体制の強化

金融機関は、国内外の規制に基づいた強力なコンプライアンス体制を整備し、取引相手や送金先の情報を徹底的に管理することが求められます。

-

AML/CFT対策:アンチマネーロンダリング(AML)およびテロ資金供与対策(CFT)は、特に国際取引において必須です。取引の透明性を確保するために、ライセンス供与先や取引相手に対する厳格な審査が必要です。

-

海外送金のトレーサビリティ:SWIFTやその他の国際送金システムを用いた取引では、送金経路や取引目的の詳細を追跡できる仕組みが重要です。これは、不審な取引が発生した際に迅速に対応するためにも不可欠です。

4. サイバーリスクへの対応

金融機関は製造業やメーカーと同様に、サプライチェーン攻撃やサイバー攻撃に対しても備える必要があります。特に、IoT化が進む中で、サイバーリスクは日常的な取引に直接影響を与える可能性が高まっています。

- セキュリティプロトコルの導入:サプライチェーンの中に存在する全てのデジタル取引や通信がセキュリティ基準を満たしていることを確認するため、適切なセキュリティプロトコルを導入する必要があります。

結論

金融機関として、ライセンス供与先の信頼性を確保し、送金や取引における不正リスクを徹底的に管理する必要があります。また、サプライチェーン全体を透明にし、コンプライアンス体制を強化することが、今回のような事件を未然に防ぐための重要な対策となります。

まとめ

今回のレバノンで起きた「ポケベル爆発攻撃」は、グローバルなサプライチェーンの脆弱性や、偽造品・模造品が悪用されるリスクを再認識させる事件でした。特に、日本企業にとっても、こうしたリスクは決して他人事ではなく、サプライチェーンの透明性、サイバーセキュリティ、偽造品対策の強化が急務であることが浮き彫りになっています。

まず、複雑なサプライチェーンを管理し、各サプライヤーの信頼性や安全性を確認するためには、監査やトラッキングシステムの導入が不可欠です。偽造品や模造品のリスクを軽減するためには、認証技術の導入やサプライヤーとの緊密な連携が求められます。また、サイバー攻撃のリスクを防ぐためには、多層的なセキュリティ対策を施し、インシデント対応の迅速化や自動化されたアップデートの実施が重要です。

さらに、金融機関においては、送金ルートやライセンス供与先の信頼性を厳格に管理し、不正な取引を排除するための体制強化が不可欠です。

これらの対策を一つひとつ講じることで、日本企業はサプライチェーン全体のリスクを最小限に抑え、グローバル市場における安全な取引と競争力を維持していくことができると考えます。